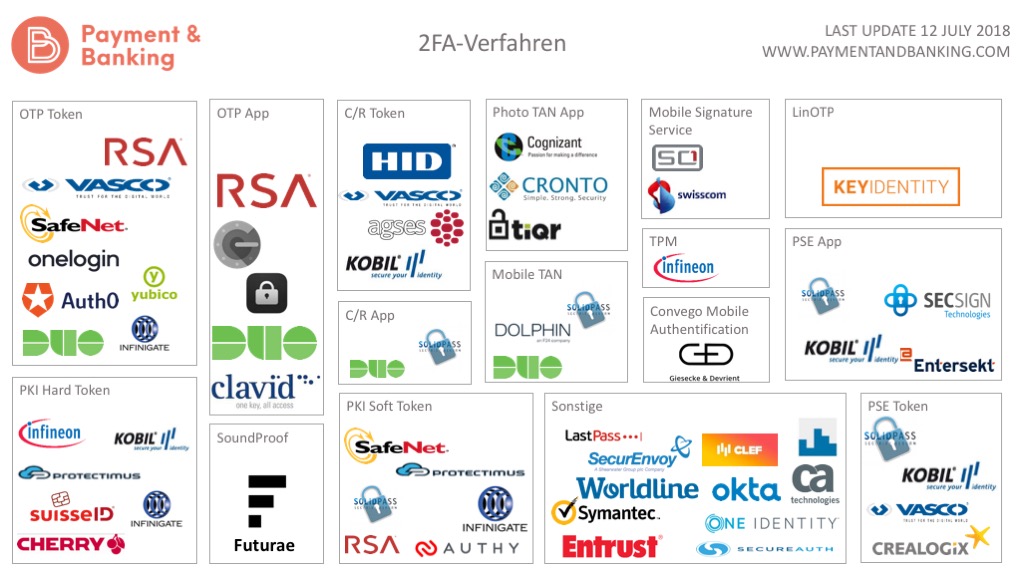

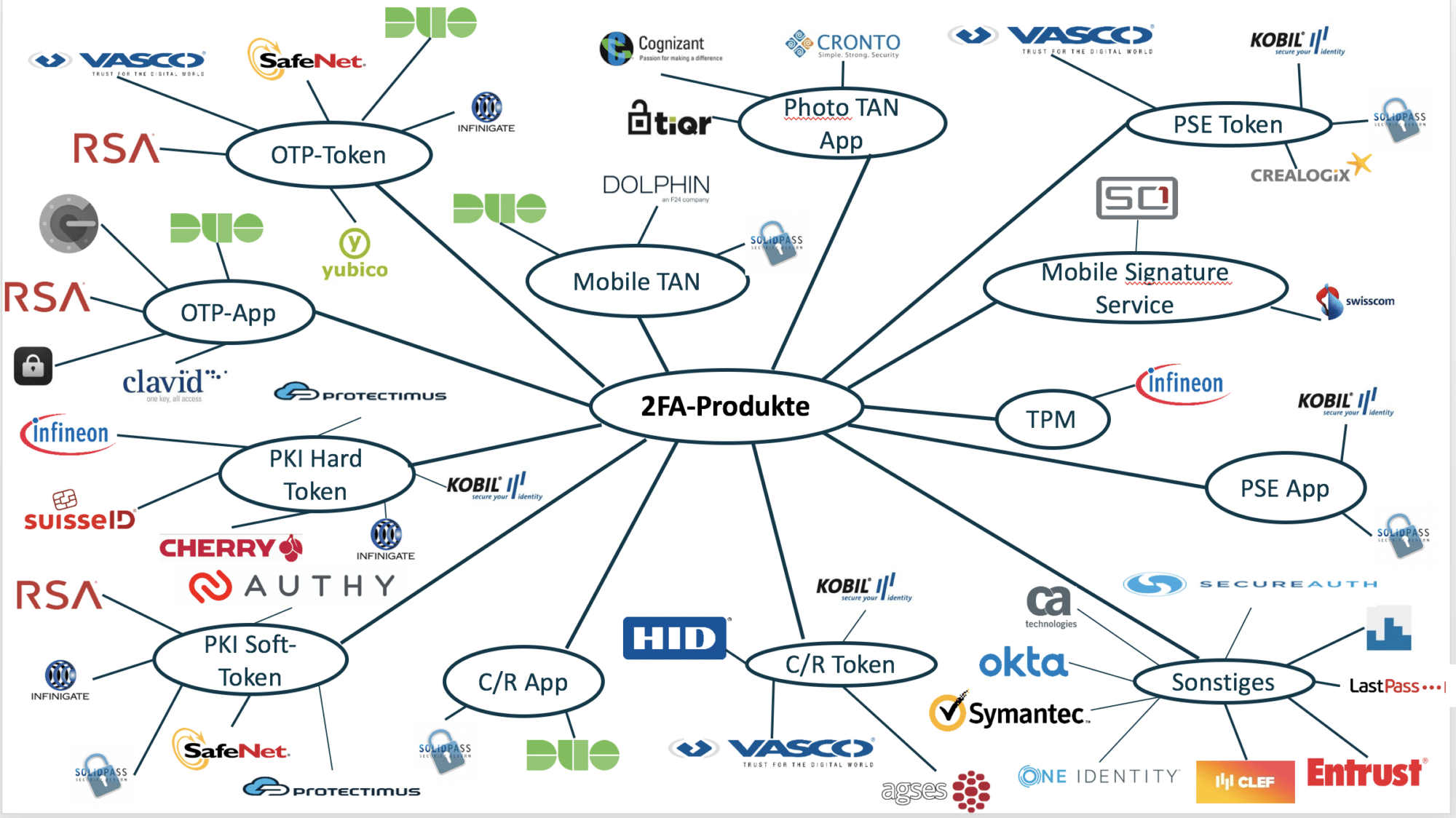

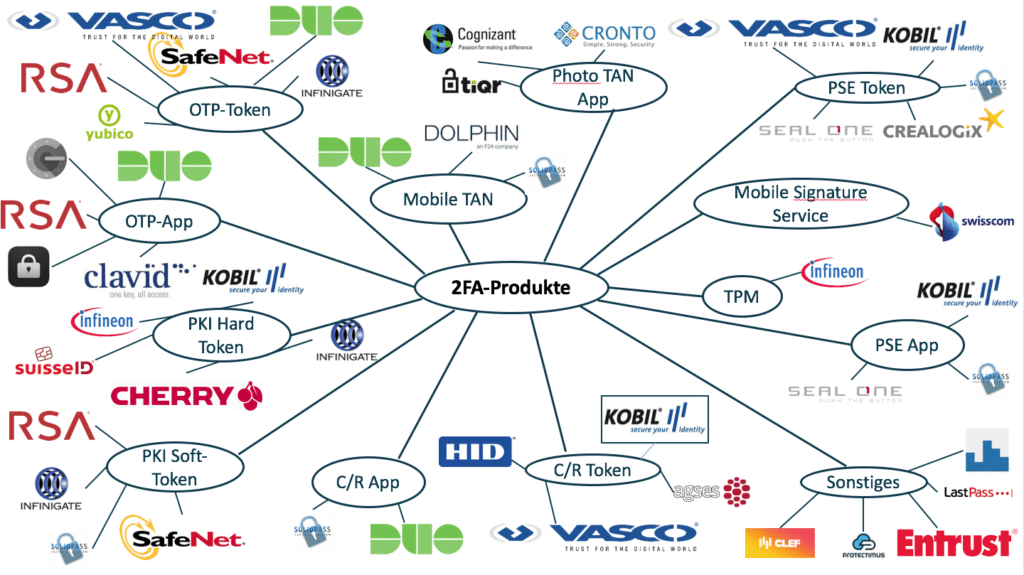

2FA-Produkte

Wir haben uns mal an einer Infografik zum Thema 2-Faktor-Authentifizierung versucht und die aktuellen Player auf dem Markt in diesem Bereich als Linkliste (unten) beigefügt.

Die Zwei-Faktor-Authentifizierung (2FA) dient dem Identitätsnachweis eines Nutzers mittels der Kombination zweier unterschiedlicher und insbesondere unabhängiger Komponenten (Faktoren). Das kann typischerweise etwas sein, das er weiß, etwas, das er besitzt, oder etwas, das untrennbar zu ihm gehört. Aus dem Alltag ist dies zum Beispiel vom Geldautomaten bekannt. Erst die Kombination aus Bankkarte und PIN ermöglicht die Transaktion. Die Zwei-Faktor-Authentifizierung ist somit ein Spezialfall der Multi-Faktor-Authentifizierung.

Gesetzliche Anforderungen in Deutschland fordern die offene Angabe von Namen des Kontoinhabers, Adresse des Kontoinhabers und Kontonummer im Geschäftsverkehr. Diese Daten können also beim Authentifizieren nicht allein und auch nicht im Zusammenhang als Geheimnis taugen. Das Bundesamt für Sicherheit in der Informationstechnik empfiehlt die Zwei-Faktor-Authentifikation in seinen IT-Grundschutz-Katalogen.

Komponenten

Die Zwei-Faktor-Authentifizierung ist nur dann erfolgreich, wenn beide benötigten Faktoren zusammen eingesetzt werden und korrekt sind. Fehlt eine Komponente oder wird sie falsch verwendet, lässt sich die Zugriffsberechtigung nicht zweifelsfrei feststellen. Der Zugriff, der durch die Zwei-Faktor-Authentifizierung gesichert ist, bleibt verweigert.

Die Faktoren können sein:

- etwas, das der Nutzer besitzt, wie zum Beispiel ein Hardware-Token, eine Bankkarte oder einen Schlüssel,

- etwas, das der Nutzer weiß, wie zum Beispiel einen Benutzernamen, ein Kennwort, ein Einmalkennwort, eine Persönliche Identifikationsnummer (PIN) oder eine Transaktionsnummer (TAN),

- etwas, das als körperliches Charakteristikum untrennbar zum Nutzer gehört (das Sein), wie zum Beispiel ein Fingerabdruck, das Muster einer Regenbogenhaut (Iris-Erkennung) oder die menschliche Stimme.

Update Stand: Juli 2018

Update Stand: Januar 2018

Infografik_ Stand: Juni 2017

- RSA

- Vasco

- Safenet

- Onelogin

- Auth0

- Yubico

- Duo

- Infinigate

- Clavid

- Google Authenticator

- HID

- Agses

- Kobil

- SolidPass

- Protectimus

- Authy

- tiqr

- SuisseID

- Cherry

- Infineon

- Futurae

- Entrust

- Cronto

- Cognizant

- Swisscom

- Giesecke & Devrient

- Keyidentity

- Secsign

- Entersekt

- Crealogix

- CA Technologies

- Okta

- Worldline

- Securenvoy

- Symantec

- One Identity

- SecureAuth

- Clef

Yubico (Yubi Key)

- OTP Token

- Google Authticator

- Einmalpasswortgenerator

- OTP App

- PKI Soft Token

- OTP Token

- Einmalpasswortgenerator

- OTP App

- OTP App

- C/R App

- Mobile TAN

- OTP Token

Clef (closing down)

- PKI Soft Token

- PKI Hard Token, Klasse 1 Leser

- OTP Token

- PKI Soft Token

- OTP App

- OTP Token

- PKI Soft Token

- C/R App

- PSE App

- Mobile TAN

- PSE Token

- OTP App

- Photo TAN App

- Photo TAN App

- Photo TAN App

- PSE App

- C/R Token, optisches Interface

- C/R Token, OTA Interface

- PKI Hard Token, Klasse 1 Leser

- PSE Token

- Mobile TAN

- Mobile Signature Service

- OTP Token

- C/R Token, manuelles Interface

- C/R Token, USB Interface

- PSE Token

AGSES International General Agency GmbH

- C/R Token, optisches Interface

- C/R Token, USB Interface

- Trusted Platform Module (TPM)

- PKI Hard Token, Klasse 1 Leser

- PKI Hard Token, Klasse 1 Leser

- PKI Hard Token, Klasse 1 Leser

- PSE Token

- Token

- PSE Token

- PSE App

- PKI Soft Token