Immer wieder treffen Cyberattacken Unternehmen, zuletzt auf den IT-Dienstleister Smart Insurtech, auf den ein solcher Angriff verübt worden. Es seien „Kundensysteme kompromittiert“ worden, teilte das Unternehmen Mitte Februar mit. Ein Cyberangriff kann schwerwiegende Auswirkungen für Unternehmen haben und sowohl finanzielle als auch rechtliche Konsequenzen nach sich ziehen. Um die Folgen eines solchen Angriffs zu minimieren, ist es von enormer Bedeutung, dass Unternehmen schnell und entschlossen handeln.

Was bedeutet ein solcher Cyberangriff für die Unternehmen, die eine solche erlebt haben. Wir haben Josefine Spengler, Rechtsanwältin und Fachanwältin für IT-Recht bei Annerton gebeten zu erklären, was ein Angriff für Unternehmen bedeutet und welche Schritte sie gehen sollten.

Finanzsektor beliebtes Ziel für Angriffe

Meldungen über Cyberangriffe auf Unternehmen gehören leider fast zum täglichen Nachrichtenbild – nahezu jedes zweite Unternehmen in Deutschland ist schon mindestens ein Mal Opfer einer Cyber-Attacke geworden. Neben öffentlichen Einrichtungen und dem E-Commerce-Bereich ist der Finanz-Sektor mit seinen sensiblen Zahlungsdaten stets ein besonders attraktives Ziel für Cyberkriminelle.

Ein Cyberangriff verursacht nicht nur Datenverluste, Datenschutzverletzungen und Störungen im Betriebsablauf. Er kann auch immense finanzielle Verluste durch Bußgelder und Schadensersatzzahlungen sowie nicht wieder zu heilende Reputationsschäden nach sich ziehen. Nur sehr selten wird der Umgang mit einem potenziellen Cyberangriff im Rahmen eines Notfallkonzeptes im Vorfeld getestet.

Ein echter Cyberangriff verursacht daher zunächst einmal Panik, Unsicherheit und viele Fragen. Dieser Beitrag soll deshalb einen qualitativen Leitfaden für einen professionellen Umgang mit einem Cyberangriff geben.

Was ist ein Cyberangriff?

Cyberangriffe sind unerbetene Versuche, Informationen durch unbefugten Zugriff auf Computersysteme zu stehlen, offenzulegen, zu ändern, zu inaktivieren oder zu vernichten. Dazu zählen alle elektronischen Angriffe, die über eine Netzwerkverbindung erfolgen und in einem virtuellen Cyber-Raum stattfinden. Derartige Angriffe verfolgen das Ziel, bestehende Sicherheitsbarrieren von Computersystemen zu umgehen oder zu überwinden, um vertrauliche oder persönliche Daten auszuspähen. Je nach Art des Angriffs wird damit eine Sabotage, die Gewinnung von Informationen oder eine Erpressung erzielt.

| Infobox: Häufige Arten von Cyberangriffen Backdoor-Trojaner Ein Backdoor-Trojaner schafft eine Schwachstelle im System des Opfers, über die der Angreifer ferne und praktisch vollständige Kontrolle erhält. Dies wird häufig dazu verwendet, eine Gruppe von Computern in einem Botnet oder Zombie-Netzwerk zu verbinden, damit Angreifer den Trojaner für andere Cyberverbrechen nutzen können. Denial-of-Service (DoS) DoS- und Distributed Denial-of-Service-Angriffe (DDoS) sind ein häufiges Mittel, um Websites und/oder Netzwerke lahmzulegen. Der Angreifer überflutet das Ziel mit einer hohen Anzahl von Anfragen oder Traffic, so dass die betroffene Website oder das betroffene Netzwerk nicht mehr reagieren kann. Malware Malware-Attacken umfassen eine Vielzahl von Angriffen, bei denen der Angreifer Schadsoftware auf dem Computer des Opfers installiert. Malware kann dazu verwendet werden, um vertrauliche Informationen zu stehlen, den Computer zu übernehmen oder zu zerstören. Ransomware Ransomware ist eine Art von Malware, die auf einem Computer installiert wird und dann die Daten des Opfers verschlüsselt, so dass diese nicht mehr zugänglich sind. Der Angreifer fordert dann ein Lösegeld, um die Daten wieder freizugeben. Ransomware-Angriffe können enorme Schäden verursachen, insbesondere wenn sie sich auf Unternehmenssysteme auswirken. Phishing Phishing-Attacken sind ein häufiger Angriffstyp, bei dem der Angreifer versucht, über gefälschte E-Mails oder Webseiten Zugangsdaten oder andere vertrauliche Informationen von Opfern zu stehlen. Die Opfer werden dazu verleitet, auf einen Link oder eine Anlage in der E-Mail zu klicken, die dann Schadsoftware auf dem Computer installiert oder den Zugriff auf vertrauliche Informationen ermöglicht. Social Engineering Social Engineering ist ein Angriffsansatz, bei dem der Angreifer versucht, die Opfer dazu zu bringen, sensible Informationen preiszugeben oder Schadsoftware auf ihrem Computer zu installieren, indem er sie dazu verleitet, auf manipulative Art und Weise zu handeln. |

🇲🇽 Die heißeste Payment-Party des Jahres! 🇲🇽

Cyberangriff – und nun?

Es klingt banal, aber die wichtigste Empfehlung im Falle eines Cyberangriffes ist: Ruhe bewahren. Zwar erfordert ein Cyberangriff auf ein Unternehmen sofortiges Handeln, aber Unternehmen sollten sich sicher sein, dass ihre Reaktionen auf einen Cyberangriff so ausgerichtet sind, dass ein (weiterer) Verlust von Daten, unternehmenskritischen Funktionen und Beweismaterial ausgeschlossen wird. Alle auf den Cyberangriff folgenden Maßnahmen sollten deshalb gut durchdacht und mit dem Ziel der Schadensminderung umgesetzt werden. Ein im Vorfeld erstellter Notfallplan mit vorab definierten Prozessabläufen hilft Unternehmen dabei, schnell und effektiv auf den Cyberangriff zu reagieren.

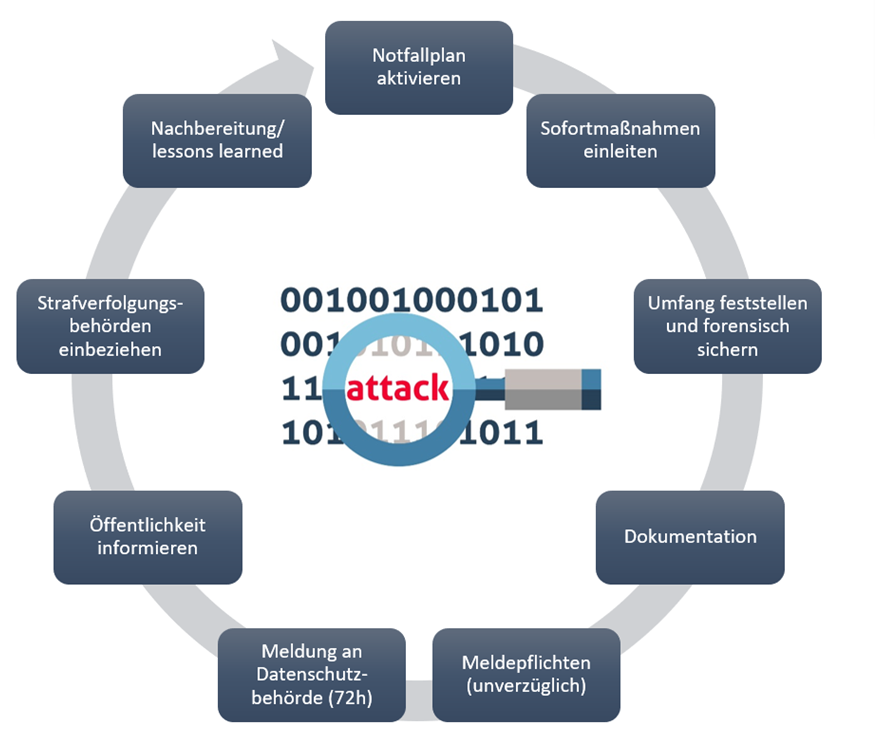

Ein möglicher Ablauf zur Behandlung eines Cyberangriffs kann wie nachstehend aufgezeigt ausgestaltet sein (Orientierung bieten hierzu auch der Maßnahmenkatalog zum Notfallmanagement der „Allianz für Cyber-Sicherheit“ und die „IT-Notfallkarte“ des Bundesamtes für Sicherheit in der Informationstechnik):

Bild von macrovector auf Freepik

Welche Schritte eingeleitet werden müssen

- Notfallplan aktivieren

Ein Notfallplan enthält Schritte zur Begrenzung des Schadens, legt klare Zuständigkeiten fest und definiert, wie das Unternehmen die Strafverfolgungsbehörden und andere relevante Dritte benachrichtigt. Aufgrund der potenziell enormen Auswirkungen auf das Unternehmen sollte die gesamte Bearbeitung des Cyberangriffs in der obersten Geschäftsleitungsebene gesteuert und ein Krisenstab aus internen und externen IT-Experten, dem IT-Sicherheitsbeauftragten, dem Datenschutzbeauftragten sowie der Rechtsabteilung und eventuell der PR-Abteilung des Unternehmens gebildet werden. - Sofortmaßnahmen einleiten

Soweit der Angriff noch nicht abgeschlossen ist, sollte der Fokus zunächst darauf gerichtet sein, die Attacke zu beenden. Je nach Angriffsart können unterschiedliche Schritte notwendig sein, um den Angriff zu beenden. Die Kontaktaufnahme zu einem externen IT-Dienstleister zur akuten Bewältigung des Notfalls kann hilfreich sein.

Sobald der Angriff gestoppt wurde, sollten Unternehmen die Schwachstellen identifizieren und schließen, um zukünftige Angriffe zu verhindern. Das Unternehmen sollte auch Maßnahmen ergreifen, um den Zugriff auf betroffene Systeme oder Daten zu begrenzen.

- Umfang des Angriffs feststellen und forensisch sichern

Anschließend sollte festgestellt werden, welches Ausmaß der Angriff auf die IT-Systeme und die Datensituation im Unternehmen hat. Den Einstiegspunkt („PatientZero“ – das erste kompromittierte System) eines Cyberangriffs festzustellen, ist aufwändig, aber wertvoll. Außerdem sorgen nur eine vollständige Erhebung des Ausmaßes der Kompromittierung und die vollständige Beseitigung für einen sicheren Wiederanlauf der Geschäftsprozesse. Unternehmen sollten Systemprotokolle, LogDateien, Notizen, Fotos von Bildschirminhalten, Datenträger und andere digitale Informationen sammeln und am besten sichern, bevor sie auf den Systemen eine Analyse starten. Diese Daten sind im Fall einer forensischen Auswertung essenziell. - Vorfall dokumentieren

Oft unterschätzt wird die immense Bedeutung der genauen und fortwährenden Dokumentation des Vorfalls. Unternehmen sollten alle relevanten Informationen zu dem Vorfall, einschließlich der Art des Angriffs, des Umfangs des Schadens, der betroffenen Systeme oder Daten sowie der Maßnahmen, die ergriffen wurden, um den Vorfall zu bewältigen, sammeln und fortlaufend aktualisieren. Eine gute Dokumentation hilft bei der Zusammenarbeit mit den einzuschaltenden Behörden und bei der Einleitung von rechtlichen Schritten. Hinzu kommt, dass anhand der Dokumentation Verbesserungen für die Zukunft abgeleitet werden können. - Meldepflichten beachten

Anbieter von kritischer Infrastrukturen wie Energie-, Strom -und Telekommunikationslieferanten, aber auch Finanz- und Versicherungsdienstleister ab einer gewissen Größe (sog. KRITIS-Unternehmen) und Anbieter von digitalen Diensten wie z.B. Online-Suchmaschinen, Cloud-Computing-Dienste oder Online-Marktplätze müssen Störungen ihrer IT-Infrastruktur gemäß § 8b Abs. 4 BSIG bzw. § 8c Abs. 3 BSIG unverzüglich an das Bundesamt für Sicherheit in der Informationstechnik (BSI) melden und einen Ansprechpartner für das BSI benennen. Hiervon sind auch Cyberattacken auf die genannten Unternehmen umfasst. - Meldung an Datenschutzbehörden

Nach Art. 33 Datenschutzgrundverordnung (DSGVO) besteht im Falle von Datenschutzverletzungen durch Cyberattacken eine Meldepflicht. Wenn personenbezogene Daten von einem Cyberangriff betroffen sind oder sein können, muss jedes Unternehmen dies innerhalb von 72 Stunden nach Entdeckung des Vorfalls an die zuständige Datenschutzbehörde melden. Bereits die Nichtmeldung oder die schuldhaft verzögerte Meldung führt zu einer Ordnungswidrigkeit und kann ein entsprechendes Bußgeld nach sich ziehen. An diesem Punkt herrscht oft große Verunsicherung im Hinblick auf die Notwendigkeit und den Umfang der Meldepflicht. Aufgrund der zeitlichen Dringlichkeit, des hohen Fehlerpotentials und des immensen Bußgeldrisikos im Hinblick auf die Meldung sollte ein fachlich spezialisierter Berater hinzugezogen werden.

Die Meldung muss mindestens die inhaltlichen Angaben nach Art. 33 Abs. 3 DSGVO bzw. § 65 Abs. 2 BDSG enthalten:

- eine Beschreibung der Art der Verletzung des Schutzes personenbezogener Daten, soweit möglich mit Angabe der Kategorien und der ungefähren Zahl der betroffenen Personen, der betroffenen Kategorien und der ungefähren Zahl der betroffenen Datensätze;

- den Namen und die Kontaktdaten des Datenschutzbeauftragten oder einer sonstigen Anlaufstelle im Unternehmen;

- eine Beschreibung der wahrscheinlichen Folgen der Verletzung des Schutzes personenbezogener Daten;

- eine Beschreibung der von dem Verantwortlichen ergriffenen oder vorgeschlagenen Maßnahmen zur Behebung der Verletzung des Schutzes personenbezogener Daten und ggfs. Maßnahmen zur Abmilderung ihrer möglichen nachteiligen Auswirkungen.

Die Landesdatenschutzbehörden halten auf ihren Webpräsenzen entsprechende Meldeformulare für die Meldung einer Datenpanne vor. Die Nutzung dieser Formulare ist zwar keine Pflicht, hilft Unternehmen aber dabei, keine wichtigen Angaben zu vergessen und die Meldung an die zuständigen Ansprechpartner zu adressieren.

- Kunden/Öffentlichkeit informieren

Natürlich ist es verlockend, Cyberangriffe nur unternehmensintern zu klären und vor der Öffentlichkeit möglichst verdeckt zu halten, um die eigene Reputation zu schützen. Von solch einem Verhalten kann jedoch nur abgeraten werden. Stattdessen sollten Unternehmen offen und klar kommunizieren, um die schädigenden Auswirkungen möglichst gering zu halten. Langfristig betrachtet wird das Ausmaß einer Cyberattacke ohnehin bekannt werden und eine Verschleierungstaktik bei der Ansprache der Kunden kann sich dann durch einen nicht wieder zu heilenden Reputationsverlust rächen.

Kunden müssen sofort verständigt werden

Im Rahmen der Untersuchung des Cyberangriffs muss das Unternehmen auch prüfen, ob durch den Angriff ein hohes Risiko für die persönlichen Rechte und Freiheiten der Kunden entstanden ist. Ist dies der Fall, besteht nach Art. 34 DSGVO die rechtliche Pflicht, neben der Datenschutzaufsichtsbehörde auch die betroffenen Kunden unverzüglich informieren. Hier hat das Unternehmen keinen Entscheidungsspielraum im Hinblick auf die Information der Öffentlichkeit.

Ein hohes Risiko für die persönlichen Rechte und Freiheiten der Kunden liegt vor, wenn die Cyberattacke zur Vernichtung, zum Verlust, zur Veränderung oder zur unbefugten Offenlegung bzw. zum unbefugten Zugang von personenbezogenen Daten führt, die übermittelt, gespeichert oder auf sonstige Weise verarbeitet werden. Die von dem Datenzugriff/Datenverlust durch die Cyberattacke betroffenen Kunden sind in einem solchen Fall persönlich zu informieren. Ist der Aufwand für die persönliche Information der Kunden unverhältnismäßig groß, ist alternativ eine öffentliche Bekanntmachung der Datenschutzverletzung unter Angabe des betroffenen Personenkreises (z.B. durch eine Pressemitteilung oder eine Veröffentlichung auf der Unternehmenswebseite) ausreichend.

- Einbeziehung der Strafverfolgungsbehörden

Unternehmen sollten bei einem Cyberangriff auch umgehend die Strafverfolgungsbehörden informieren, um eine Untersuchung des Vorfalls einzuleiten und mögliche Täter zu identifizieren. Die Strafverfolgungsbehörden haben inzwischen spezielle Anlaufstellen für Cybercrime, die auch bei der Ermittlung der Ursache des Vorfalls und bei der Wiederherstellung der Systeme und Daten helfen können. - Nachbereitung/lessons learned

Nach einem Cyberangriff müssen die unternehmensinternen Sicherheitsmaßnahmen geprüft und verbessert werden. Unternehmen sollten sicherstellen, dass sie geeignete Sicherheitsvorkehrungen getroffen haben, um zukünftige Angriffe zu verhindern. Dazu gehört auch die Schulung der Mitarbeiterinnen und Mitarbeiter, um sie für potenzielle Angriffe zu sensibilisieren und ihre Fähigkeiten im Umgang mit Cyberangriffen zu verbessern.

Wie lässt sich ein Cyberangriff vermeiden?

Cyberangriffe können selbst bei bester IT-Ausstattung und bestem IT-Knowledge im Unternehmen leider nicht vollständig ausgeschlossen werden. Allerdings können Schäden durch den klugen Einsatz von Cybersicherheit und geeigneten IT-Schutzprodukten vermieden und hohe Kosten für Anwälte und Schadensersatzforderungen erspart werden. Auch der Abschluss einer sog. Cyberversicherung kann Sicherheit schaffen. Um im Ernstfall auf einen Cyberangriff richtig vorbereitet zu sein, ist ein Notfallplan für das Unternehmen essenziell. Außerdem sind regelmäßige und professionell organisierte Angriff in Form von IT-Penetrationstests („Pen-Tests“) sinnvoll. Kann ein Unternehmen im Falle eines Angriffs nachweisen, dass seine Schutzmaßnahmen nur durch erheblich kriminelles Verhalten ausgehebelt werden konnten, kann mit einer verminderten Haftung gerechnet werden.

Weiter geht es an dieser Stelle nächste Woche mit Teil 2 zum Thema „Cyber-Attacke – was tun, wenn mein Dienstleister eine Cyberattacke erlitten hat?

Über die Autorin:

Als Fachanwältin für IT-Recht ist Josefine Spengler Spezialistin für alle aufsichtsrechtlichen Fragestellungen und Anforderungen an IT-Systeme im Zahlungsverkehr und für passgenaue Datenschutz-Management-Konzepte im Unternehmen.