Mehr als drei Jahre sind seit der Einführung der PSD2 am 14.09.2019 bereits vergangen. Zeit für einen Rückblick, ob sich die Sicherheit und Transparenz bei Kontozugriffen und Zahlungsauslösungen durch Drittdienstleister für die Kunden verbessert hat. Welche Punkte sollten in einer künftigen Zahlungsdienstrichtlinie berücksichtigt werden?

Schauen wir kurz zurück, wie Kontozugriffe durch Dritte in der „Prä-PSD2-Ära“ durchgeführt wurden. In der Regel hat ein Drittdienstleister vom Kunden die Zugangsdaten (Username/PIN/TAN) entgegengenommen und diese direkt mit der jeweiligen Bank ausgetauscht. Für die Bank war somit nicht eindeutig ersichtlich, ob der Zugriff durch einen Dritten oder den Kunden selbst erfolgte. Der Kunde wiederum hatte in der Regel keine Möglichkeit zu sehen, ob bzw. welche Kontozugriffe im Hintergrund tatsächlich erfolgten.

Stärkere Absicherung seit der PSD2

Die PSD2 gibt seitdem einen Rahmen vor, der den Kontozugriff durch Dritte für alle Beteiligten transparenter und sicherer machen soll:

- Bei der Erteilung des Kontozugriffs kann festgelegt werden auf welche Daten der Drittdienstleister zurückgreifen kann, für wie viele Tage (aktuell bis zu 90 Tagen / künftig bis zu 180 Tagen) der Zugriff gewährt wird und wie oft dieser pro Tag (max. 4x) im Hintergrund Daten abrufen darf.

- Der Zugriff ist nur durch autorisierte Dritte (Kontoinformationsdienste / Zahlungsauslösedienste) möglich und wird aus technischer Sicht durch die Prüfung der Zertifikate des Drittdienstleisters (QWAC/QSEAL) gehärtet.

- Der Kontoinhaber behält die Kontrolle über den Zugriff auf seine Daten und kann die Einwilligung widerrufen.

- Drittanbieter, die auf Kontodaten zugreifen möchten, benötigen hierfür eine starke Kundenauthentifizierung des Kunden.

Im Zuge der PSD2 wurde auch die Verpflichtung eingeführt, dass Transaktionen durch 2FA/SCA abgesichert werden müssen. Hierzu vorab eine kurze Erläuterung der Begriffe 2FA und SCA:

2FA: 2 Faktor Authentisierung: Die Zwei-Faktor-Authentisierung bezeichnet den Nachweis eines Nutzers mittels einer Kombination zweier unterschiedlicher und insbesondere unabhängiger Merkmale aus den Kategorien Wissen (z.B. PIN, Passwort…), Besitz (z.B. Handy, Karte, Security Device,…) und Inhärenz (z.B. Fingerabdruck, Face-ID, …).

SCA: Strong Customer Authentication: Damit eine 2FA aus unserer technischen Sicht zur SCA wird, bedarf es der Bindung der 2FA an einen bestimmten Zweck/Auftrag. Dies erfolgt in dem ein Freigabetext im Rahmen der 2FA an den Kunden zur Verifikation dargestellt wird, den der Kunde überprüfen kann (muss) und durch dessen Bestätigung er den entsprechenden Auftrag an die Bank erteilt.

Ist der Vorgang für den Kunden verständlich?

Der wesentliche Unterschied besteht aus unserer Sicht also darin, dass ein direkter Transaktionsbezug zu dem auszuführenden Vorgang besteht. Anders ausgedrückt, ein Kunde soll anhand des Freigabetextes eindeutig erkennen können, was er bei seiner Bank/Sparkasse beauftragt.

In einer Testreihe haben wir die Freigabetexte für zwei im Rahmen der Open Banking XS2A-Schnittstelle anfallende Transaktionen (Kontozugriff/Überweisung) bei den einzelnen Banken analysiert und im Hinblick auf Vollständigkeit und Verständlichkeit für den Kunden bewertet. Weitere Details hierzu folgen in Teil 2 des Artikels.

Hierbei haben wir ausschließlich Verfahren betrachtet, die ein Mobiltelefon (z.B. App) zur Freigabe nutzen. Hardware-basierte Verfahren bzw. Unterschiede einzelner Sicherheitsverfahren waren nicht Gegenstand unserer Betrachtung. Kurzum, es ging uns um die Frage, ob ein Kunde nachvollziehen kann, was er durch seine Bestätigung auslöst und ob eine Bank diesen Auftrag in einem juristischen Streitfall ggf. als Nachweis vor Gericht heranziehen könnte.

An den Instituten scheitert die Idee der PSD2 oft schon

Das Ergebnis ist leider für uns, bis auf wenige positive Ausnahmen, sehr ernüchternd ausgefallen. Oftmals scheint bereits die Grundidee und der Sinn einer SCA nicht verstanden worden zu sein und bei einzelnen Instituten darf sogar die PSD2-Konformität angezweifelt werden. Es bleibt festzuhalten, dass Kunden häufig keine Chance haben zu verstehen, was sie über die SCA freigeben. In manchen Fällen kann kein oder nur ein grober Rückschluss auf den freizugebenden Geschäftsvorfall hergestellt werden. Hat ein Kunde Kontoverbindungen zu mehr als einer Bank, wird die Verwirrung noch vergrößert, da jedes Institut scheinbar andere Texte für wichtig erachtet und anzeigt.

Nachstehend einige exemplarische Beispiele mit Freigabetexten unterschiedlicher Institute die für Kunden eine Überprüfung nahezu unmöglich machen:

- Für die Erteilung einer Einwilligung zum Kontozugriff durch einen Dritten:

- „Bitte verwenden Sie diese TAN innerhalb der nächsten zwei Minuten“

- „Die mobile TAN für Ihren Auftrag lautet <123456>“

- „Online Abschluss, Verbindung IPhone“

- „Incoming- und SEPA Clearing, Applikation TRAVICRETAIL, Währung EUR, Ein Drittdienst möchte ihren Benutzer anmelden“

- Auslösen einer Einzelüberweisung über einen Zahlungsauslösedienst:

- „Ihr Verifizierungscode <123456>. Verwenden Sie bitte diesen Verifizierungscode, um Zahlungen durch den Third Party Provider zu ermöglichen“

- „Freigabe von EUR 0,12 von DEXXXXXXXXXXXXXXX“ (Anmerkung: es wurde nur das Auftraggeberkonto, nicht das Zielkonto aufgeführt)

Die bankseitige Umsetzung der Freigabetexte ist nicht nur für die Kunden schwer verständlich, sondern zeigt leider, dass auch einige Institute den Sinn einer SCA nicht vollständig durchdrungen haben. Das führt letztlich weder zu erhöhter Sicherheit noch zur Reduktion von Fraud. Auch aus Sicht der Drittanbieter wäre mehr Transparenz wünschenswert, da es in dieser Konstellation in einem besonderen Maß um Vertrauen und Sicherheit geht. Kurzum, man macht es Angreifern derzeit bedauerlicherweise leicht, das Thema für sich zu nutzen. Dies sieht man aktuell bereits an der sehr hohen Zahl von Social Engineering Angriffen. Das Kommunikationschaos bietet einen nahezu optimalen Nährboden.

🇲🇽 Die heißeste Payment-Party des Jahres! 🇲🇽

Bei vielen Banken ist die Verwaltung der Drittanbieterzugriffe im Online-Banking eine transparente Möglichkeit für den Kunden, die erteilten Zugriffsberechtigungen jederzeit einsehen und bei Bedarf auch aktiv widerrufen zu können. Somit stellt sich bei Banken ohne Verwaltungsfunktion die Frage, wie Kunden die Berechtigungen prüfen/widerrufen können. Unsere diesbezüglichen Kontakte mit den Instituten zeigten, wie wenig präsent dieses Thema in den Häusern ist. Wir haben den betroffenen Banken nachfolgende Frage gestellt:

Im Rahmen der PSD2 Richtlinie habe ich registrierten Kontoinformationsservices über die PSD2 Schnittstelle Zugriff auf mein Konto eingeräumt. Können Sie mir bitte mitteilen, ob und wie ich die erteilten Drittanbieterberechtigungen einsehen und bei Bedarf über Ihr Online-Banking widerrufen kann?

… und zum Teil teilweise ziemlich skurrile Antworten erhalten:

„Meinen Sie mit Drittanbieterzugriffen Cookies?

“„Sollte es in diesem Fall um eine Finanzsoftware gehen, können Sie diese lediglich auch dortrüber verwalten.“

„Bitte teilen Sie uns doch mit um welche Art von Drittdienstleister es sich handelt.“

„Da muss ich Sie in die zuständige Abteilung weiterverbinden“ – (Anmerkung: Es wurde ein Kontakt zur Kreditkartenbetrugsabteilung hergestellt, die abgewunken und an die Zentrale verwiesen hat)

„Leider geht aus Ihrer E-Mail nicht hervor, worum es geht“

„Um einen Zugriff eines Drittanbieters selbst nicht mehr zu ermöglichen, haben Sie die Möglichkeit Ihr Kennwort im Online-Banking abzuändern.“ (Anmerkung: Eine Kennwortänderung wirkt sich nicht auf bestehende Zugriffsberechtigungen aus)

… ganz zu schweigen von Instituten, die auch nach über 2 Wochen gar nicht geantwortet haben.

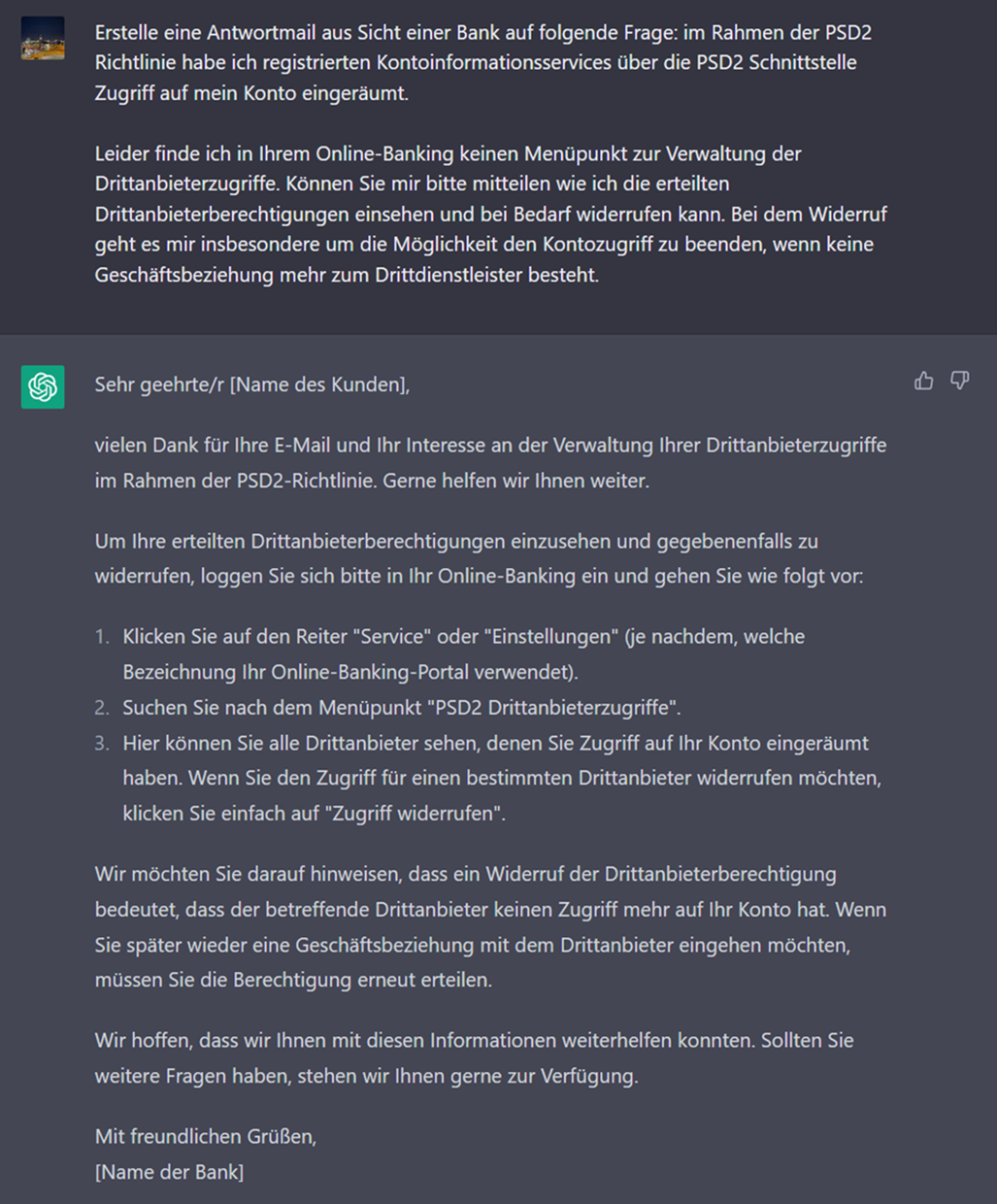

ChatGPT ist besser informiert

Ein kleiner Test von ChatGPT zeigt, dass diese in der Lage ist, eine durchaus fundierte Antwort auf die gestellte Frage aus Sicht einer Bank zu generieren. Eigentlich eine sehr gute Blaupause:

Da wir uns an dieser Stelle nicht über den Ist-Zustand echauffieren, sondern vielmehr Wege aufzeigen wollen, wie regulatorische Anforderungen zum Nutzen der eigenen Organisation und ihrer Kunden umgesetzt werden können, folgen in Teil 2 die Ergebnisse des Praxistests und konkrete Hinweise zur Umsetzung. Teil 2 erscheint morgen an dieser Stelle.

Zu den Autoren:

Klaus Igel ist seit 2017 geschäftsführender Gesellschafter der Subsembly GmbH und beschäftigt sich seit gut 30 Jahren mit den Themen Banking und IT.

Jürgen Weiß ist Bankkaufmann, studierter Wirtschaftsinformatiker, Vorstand der NOVOSEC AG und der Seal One AG.

Eventhinweis:

Klaus Igel ist Speaker auf der kommenden Payment Exchange am 16./17. März in Berlin. Er ist zu Gast auf dem Panel: Regulación, ¿quién puede ver a través de ella? – Navigating the Regulations: From PSD2 to PSD3 and the Impact of Open Banking on Payment Industry. Ticket für die Konferenz gibt es hier.